2019年後半から急速に感染数が増大したEmotet。2014年に初めて確認され、それ以降機能追加を重ね2022年になって再度爆発的な感染を見せています。総務省からもEmotetに対する注意喚起を行う取組が行われ、各企業もEmotetの対策を実施しております。

しかしながら、弊社のお客様と会話する中で、そもそもの話としてEmotetに対する見方や認識に多くの「誤解」があると感じております。そこで本ブログでは「そもそもEmotetとは?」という部分から、その対策までをご紹介いたします。

1.Emotetとは

Emotetの活動の流れとしては、主にメールによって侵入し、添付されている不正なマクロが含まれているWordファイルなどのマクロが実行されることで感染します。感染すると、感染端末を利用しているユーザーのアカウント情報やパスワード、アドレス帳の情報、過去のメール履歴などを収集して攻撃者へ送信します。それを受け取った攻撃者は「なりすましメール」を生成し、これまでやり取りがあった相手に対して送信する、といった形で際限なく拡散を広げているものになります。

冒頭でお伝えした「誤解」の一つは「メールに添付されているマクロ付ファイル=Emotet」という理解をされている企業様があまりにも多いということです。このマクロ付ファイルは、「脅威の入り口」でしかないことをまずご理解いただく必要がございます。

2.ハッカー(犯罪者)がEmotetを使う理由

Emotetを正しく理解するために、「メールに添付されるマクロ付のファイルをどうしようかというユーザー視点」ではなく何故ハッカーがEmotetを使うのかという視点から見てみる必要があります。なぜならば、Emotetもこれまであまた存在した「脅威の一手法」にしかすぎないからです。

「脅威=犯罪行為」である以上、ハッカーの視点でEmotetを考えなければその本質は見抜けません。

まずハッカーの目的は「インターネットや情報機器(PC等)を悪用して、金銭や情報を奪取すること」です。この行為が「最も効果的かつ効率的」に実践する手法が時代とともに変わっているだけです。この目的の「本質」は古今東西今も不変です。

これを前提に、Emotetの特徴を考えると現時点において、最適な手法であることがお分かりかと思います。

【Emotetの特徴】

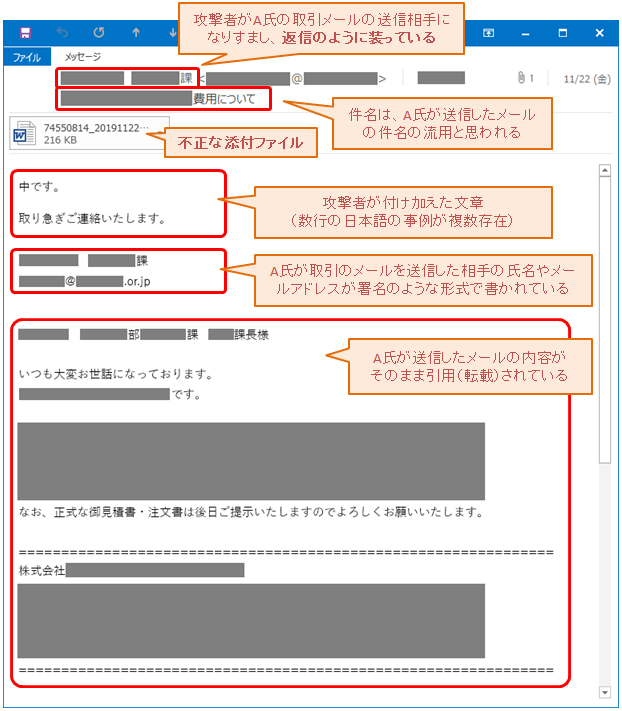

①取引相手や知り合いから送られてきたように見える

先述した通りEmotetはまずメールによって侵入します。そしてこのメールがとても功名です。まず送信者名の部分には以前自身とメールをしていた人の名前が明記されており、件名も以前のメールを流用します。この部分から不正なメールと気付きにくいです。また本文もまるでその人が書いているかの様な違和感の無い文章となっております。

図1. Emotet感染メールの例

※参照元:情報処理推進機構(IPA)

②ExcelファイルやWordファイルで感染させる

①のことから迷惑メールだと判断しにくいため、添付されているExcelやWordファイルも何の疑いも無く開いてしまいます。開いた段階ではまだ感染していないのですが、ファイルのマクロを有効化するとマルウェアに感染してしまいます。

③不変かつ唯一の対策技術が存在しない

新たなタイプの感染拡大メールや添付ファイルが次々と出現するので、一時的に対策を講じることができてもその対策をくぐり抜ける手法が開発されてしまいます。

ここで一点注意しなければならないポイントがあります。次々と新しい手法が開発されてしまうので「対策しても効果がない」、「対策する必要がない」と誤解される方が多いです。確かに一点のセキュリティ技術を用いて、すべてのEmotetの複数の手法を止めることはできませんが、後段でご説明させていただく、多層防御、多重防御という考え方を取り入れることによって対策が可能となります。そのため多層防御、多重防御の取り組み方が今後より重要になってきます。

①、②、③のことからEmotetはハッカーからすると非常に便利で自身の目的を最大化できる手法なのです。

3.Emotetの全体像

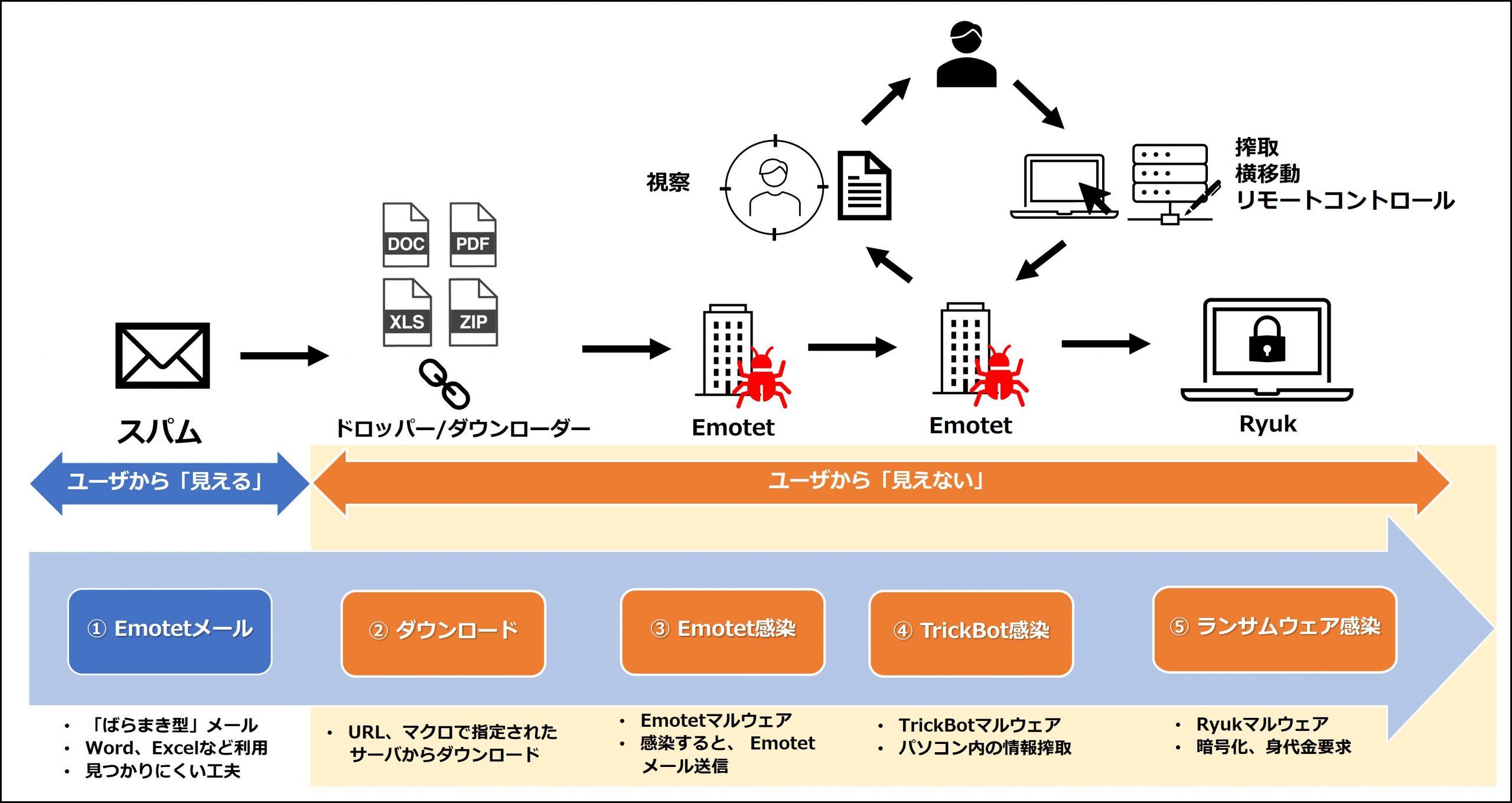

まずEmotetの対策をご紹介する前に、Emotetの全体像を見てみましょう。

図2. Emotetの全体像

①Emotetメール

「2. ハッカー(犯罪者)がEmotetを使う理由」でもご紹介した通り、Emotetはメールから始まり、そのメールが送信元を偽装し、一見スパムメールだと判断しにくいメールとなっております。 メールにはWord、Excelなどのファイルが添付されており、このファイルを開くだけではまだ感染はしません。また本文中にURLが記載されているメールもございます。

②ダウンロード

メールに添付されているWord、Excelなどのファイルを開きファイルのマクロを有効化してしまうとEmotetがダウンロードされてしまいます。 またファイルだけではなく、メール本文中にあるURLをクリックしてしまうとハッカーが用意したサーバー(C&Cサーバー)からEmotetがダウンロードされてしまいます。

③Emotet感染

Emotetに感染してしまうと感染者の端末の連絡帳、メール本文の情報を搾取してなりすましメール(Emotetメール)を作成し、新たな感染者を増やそうと作成したなりすましメールをばらまきます。

④TrickBot感染

EmotetはEmotet自体を感染させるだけにとどまらずTrickBotにも感染させてしまいます。

TrickBotはバンキング型トロイの木馬と呼ばれ銀行の口座情報を窃取し、不正送金などを行うマルウェアです。

⑤ランサムウェア(Ryuk)感染

TrickBotは感染した端末から情報を収集したのちに、Ryukというランサムウェアを展開します。

Ryukは標的型攻撃を行う際に用いられるランサムウェアです。感染した端末やサーバーを暗号化し社員や管理者から操作不能にして、収集した情報をばら撒くと脅し身代金を要求します。

このようにEmotetはEmotetだけでなく他のマルウェアを組み合わせて感染させたり、情報漏洩攻撃を行ってきます。

4.Emotetへの対策

ではここからEmotetへの対策をご紹介いたします。

①従業員への徹底した教育

ツールや機器を活用する前に従業員の意識を高める教育を行いましょう。Emotetは機能追加を行いますので最新のツールや機器をだけでは感染を防ぐことはできません。従業員の意識が低ければ結局感染してしまいます。そこで従業員へ教育する際は下記を意識してもらうことをオススメします。

Emotetはメールによって侵入してくるので「不審なメールや添付ファイルを開かない、リンクをクリックしない」ということさえ徹底できていれば感染リスクを大幅に抑えることができます。

またOfficeなどの設定で「マクロ機能を『無効』にしておく」ことも効果的です。デフォルトでは警告を表示させる設定となっていることが多いですが、ファイル添付のEmotetの場合そもそもマクロを有効化させなければ感染はしないのでマクロ機能を無効にすることで感染を防ぐことができます。もし難しい場合WordやExcelなどに「コンテンツの有効化」が表示された際には一旦ファイルを閉じてメール自体の正当性を確認するように促しましょう。

②多層防御、多重防御

Emotetの感染を防ぐためには単体の防御策ではなく多層防御、多重防御を考えましょう。多層防御として有効な製品がUTMになります。UTMは統合脅威管理と呼ばれ、ファイアウォール・アンチウイルス・IPS/IDS・URLフィルタリングなど、複数のセキュリティ機能を統合した製品です。複数のセキュリティ機能があるので多方面からEmotetを検知することができ感染する可能性を下げることができます。

UTMはネットワークセキュリティ製品なので社内のネットワーク経由で業務を行う際に有効ですが、昨今働き方改革で様々な場所で業務を行うことがありオフィス外での防御策を考えなければなりません。

オフィス外で業務を行う際有効な製品がエンドポイントセキュリティです。エンドポイントセキュリティはネットワークでのセキュリティではなく端末単体のセキュリティ製品です。エンドポイントセキュリティにもURLフィルタリング・ふるまい検知・ウイルス検知などの機能がございます。

そのためオフィス内ではUTMで防御してオフィス外ではエンドポイントセキュリティで防御するという多重防御がEmotetからの感染を防ぐために非常に有効です。

しかしながら、エンドポイントセキュリティ製品は、一般的に導入後はその運用は個人任せになることが多く、組織としての最適な運用が難しく、それが組織におけるセキュリティの「穴」となる場合があるのでご注意ください。

5.まとめ

Emotetはハッカーにとって非常に便利で感染を防ぐためには対策が必要です。そのためにまずはEmotet自体を理解する必要があります。さらにEmotetはEmotetだけを感染させるのではなく、他のマルウェアやランサムウェアも感染させ情報漏洩攻撃を行ってきます。もし自社の社外秘情報や機密情報が外部に漏洩した場合は企業責任を問われます。

そのような事態に陥らいないためには多層防御/多重防御を取り込んだセキュリティ製品の導入はもちろん、攻撃側の手法を把握したうえで、感染した場合を視野にいれた対策を練っておき、さらに従業員へのセキュリティ教育も行いリテラシーを向上させる必要があります。

またEmotetの対策を自社だけで構築することが難しい場合は弊社ネットブレインズにご相談ください。お客様のIT環境を把握した後に最適な対策案と運用をご提案いたします。

Emotetの対策のご相談はこちら